Sicurezza informatica per piccole imprese e studi professionali

Nessuno si alza al mattino pensando: “oggi ruberanno i dati della mia attività”. Eppure è così che nascono la maggior parte delle violazioni: silenziose, a volte banali ma, soprattutto, evitabili.

Ancora credi che l’identità sia “solo una questione di password”? Ripensaci. In questo preciso istante qualcuno sta già tentando di accedere come te, come il tuo Contabile o come lo stagista che riutilizza la stessa password ovunque. E la parte peggiore? Non devono essere esperti: basta che tu sia distratto e la tua architettura difensiva inadeguata.

Ci siamo impegnati molto per scrivere questa guida ed aiutarti a rendere la tua attività molto più sicura.

Qui abbiamo messo la nostra esperienza per creare un sistema difensivo ragionato, facilmente applicabile e sopratutto

con un impatto minimo sul tuo portafoglio, potremmo dire trascurabile.

Quindi adesso non hai più scuse. Se non vuoi farlo, se nonostante le notizie pensi che a te non serva, noi la nostra parte l'abbiamo fatta.

Il problema adesso è tuo e ricora: un giorno qualcuno potrebbe chiederti: hai fatto tutto il possibile per difendere i dati?. (i link presenti al momento della pubblicazione erano tutti corretti)

Buone notizie (sì, ce ne sono!)

Non ti serve una fortezza medievale. Servono pareti solide. Con i controlli giusti (anche quelli di base)

e qualche software dedicato (Firewall,Gestore di Password,Software di Autenticazione) puoi bloccare moltedelle minacce che ti stanno puntando contro. Questa guida ti mostra esattamente come fare,

senza gergo tecnico, senza fronzoli, solo quello che serve.

Tra i mille framework (ISO, NIST, PCI…) i controlli CIS sono per noi i più pratici. Sono i Critical Security Controls creati dal Center for Internet Security: una lista di best practice concrete per avere una igene di base (IG1), un po' come lavarsi spesso, se non ti lavi, prima o poi

una affezione della pelle arriva.

Se invece hai una azienda da 50 o più dipendenti e non hai ancora implementato il livello IG1...sbrigati!!!

Vediamoli.

1.L'inventario dell'hardware

Sicuramente fai degli inventari e conosci la loro importanza, allora perchè non fai quello

informatico? Non puoi proteggere quello che non sai di avere, sic et simpliciter.

Stabilire e mantenere un inventario accurato, dettagliato e aggiornato di tutte le risorse aziendali

che possono archiviare o elaborare dati, inclusi: dispositivi degli utenti finali (inclusi dispositivi portatili e

mobili), dispositivi di rete, dispositivi non informatici/IoT e server. Assicurarsi che l'inventario registri:

- l'indirizzo di rete se statico

- il nome della macchina

- il proprietario della risorsa aziendale

- il reparto

- se la risorsa è stata approvata per la connessione alla rete

Per i dispositivi mobili, gli strumenti di tipo MDM (Mobile Device Management) possono supportare questo processo. Questo inventario deve includere le risorse connesse all'infrastruttura fisicamente, virtualmente, da remoto e quelle all'interno di ambienti cloud. Inoltre, include le risorse che sono regolarmente connesse all'infrastruttura di rete aziendale, anche se non sono sotto il controllo dell'azienda.L'inventario deve essere aggiornato come minimo semestralmente.

2.L'inventario dei software

Gestire attivamente (inventariare e monitorare) tutto il software (sistemi operativi e applicazioni) sulla

rete in modo che solo il software autorizzato venga installato e possa essere eseguito e che il software non autorizzato e

non gestito venga individuato e ne venga impedita l'installazione o l'esecuzione.

Un inventario completo del software è fondamentale per prevenire gli attacchi. Gli aggressori

effettuano costantemente la scansione delle aziende target alla ricerca di versioni vulnerabili del software che possano essere sfruttate da remoto.

Ad esempio,

se un utente apre un sito web o un allegato dannoso con un browser vulnerabile, un aggressore

può installare malware che gli consentono di ottenere il controllo del sistema.

Una delle principali difese contro questi attacchi è l'aggiornamento dei software. Tuttavia, senza un inventario completo

delle risorse software, un'azienda non può sapere se ha software vulnerabile.

La gestione delle risorse software è importante anche per identificare rischi per la sicurezza non necessari:per esempio

per identificare eventuali software non necessari per scopi aziendali. Ad esempio, una risorsa aziendale potrebbe essere installata con

software predefinito che crea un potenziale rischio per la sicurezza e non offre alcun vantaggio.

Non far entrare Software non autorizzato

Per lavorare servono gli strumenti, anche informatici. Succede che un tuo dipendente deve fare una stampa in PDF, oppure

deve unire 2 file PDF, deve fare in fretta perchè deve mandare quella email...

Non ha lo strumento adeguato e cosa fa? Lo scarica da internet...

Molte volte puo' andare bene ma basta una volta, quel software che non è quello che dice di essere...

"Ma io ho l'Antivirus..." si certo, ma siamo sotto il minimo sidacale oggi...perche' gli antivirus lavorano "ex post", solo quando hanno

i dati dei nuovi malware possono creare gli aggiornamenti che li bloccheranno ed i cattivi ragazzi non dormo mai, per

questo ormai è come quella marca di caramelle...non basta ma aiuta.

Prima di tutto bisogna far si che tutti gli strumenti ci siano, che non si debbano recuperarli all'ultimo momento e che siano scaricati da fonti refenziate.

Una volta controllati, creare uno spazio dove poterli installare nei nuovi PC arrivano nel tempo in modo da non deverli ricontrollare tutte le volte.

Per creare questi inventari esisotono software specifici anche gratuiti, ma anche un buon vecchio foglio excel va bene.

3.Protezione dei dati

I dati non sono più confinati entro i confini di un’impresa. Sono nel cloud, su dispositivi portatili dei dipendenti che lavorano da casa, spesso condivisi con partner o servizi online che possono averli ovunque nel mondo. Oggi esistono delle norme che obbligano alla protezione dei dati e quella che riguarda tutti si chiama GDPR. Se non vuoi farlo per la tua reputazione... Sebbene molti attacchi avvengano sulla rete, altri coinvolgono il furto fisico di dispositivi portatili, attacchi ai fornitori di servizi o ad altri partner che custodiscono dati sensibili. L’adozione della crittografia dei dati mitiga moltissimo questi rischi.

3.1 Cifrare i dati

Quante volte dati protetti dal GDPR o altri dati importanti come un IBAN per il pagamento (ok non è un dato che

andrebbe nascosto, ma quanto volte è stato modificato via email in fatture dagli importi rilevanti?) vengono mantenuti in chiaro?

Una lista clienti con nomi indirizzi e numeri di telefono salvata du un hard dik esterno oppure su una penna USB che possono essere smarriti o rubati....

Cifrare i dati oggi è molto facile: esistono software gratuti specifici come Kleoptra o VeraCrypt. Per Kelopatra abbiamo creato un articolo dove spieghiamo il suo utilizzo

QUI.

Sono i 5 minuti che potrebbero cambiarti la giornata. Perché ricorda: anche se viaggiano cifrati, i testi delle e-mail sono spesso conservati in chiaro,

oppure potrebbero semplicemente introdursi illecitamente nell'account di posta elettronica...

4.Configurazioni Sicure

Così come fornite da produttori e rivenditori, le configurazioni predefinite per hardware e software sono solitamente orientate alla facilità d'uso piuttosto che alla sicurezza. Controlli di base, servizi e porte aperti, account o password predefiniti, protocolli obsoleti (vulnerabili) e preinstallazione di software non necessario possono essere tutti sfruttabili se lasciati. Inoltre, questi aggiornamenti della configurazione di sicurezza devono essere gestiti e mantenuti per l'intero ciclo di vita. Gli aggiornamenti della configurazione devono essere tracciati in un un registro che possa essere esaminato, sfruttato per la risposta agli incidenti e per supportare gli audit. Questo controllo CIS è importante sia per i dispositivi che tieni nella tua attività, così come per quelli remoti, i dispositivi di rete e gli ambienti cloud.

5.Gestione degli Account

È molto più facile per un criminale informatico ottenere l'accesso non autorizzato ai tuoi dati utilizzando delle credenziali valide piuttosto che "hackerando". Esistono molti modi per ottenere l'accesso agli account utente tra cui: password deboli, account ancora validi dopo che un dipendente ha lasciato l'azienda, account di prova, account condivisi, un utente che ha la stessa password di un account online che è stato compromesso, ingegneria sociale per indurre un utente a fornire la propria password o utilizzo di malware per catturare password o token. Gli account amministrativi, o con privilegi elevati, sono un obiettivo ambito, perché consentono agli aggressori di aggiungere altri account o apportare modifiche alle risorse. Anche gli account di servizio sono sensibili, poiché sono spesso condivisi tra team, interni ed esterni all'azienda e talvolta anche non noti, solo per essere rivelati durante i normali audit di gestione degli account. La registrazione ed il monitoraggio degli account è essenziale per la sicurezza.

5.1 Crea un inventario

Crea e mantieni un inventario di tutti gli account gestiti nell'azienda. L'inventario deve includere almeno gli account utente, amministratore e di servizio. L'inventario, come minimo, dovrebbe contenere il nome, il nome utente, le date di inizio/fine e la mansione della persona. Verificare che tutti gli account attivi siano autorizzati, con cadenza ricorrente, almeno trimestrale o più frequente.

5.2 Usa Password uniche

Utilizzare password uniche per tutti gli account. L'implementazione delle best practice include, come minimo, una password di 8 caratteri per gli account che utilizzano l'autenticazione a più fattori (MFA) e una password di 14 caratteri per gli account che non utilizzano l'MFA (usare MFA è comunque più sicuro).

5.3 Cancella account non usati

Elimina o disattiva gli account inattivi dopo un periodo di inattività di 45 giorni.

5.4 Limita i privilegi di amministratore

Limita i privilegi di amministratore ad account dedicati. Esegui la normale amministrazione come la navigazione in Internet, la posta elettronica e l'utilizzo di suite di produttività, da un account non privilegiato.

6.Gestione degli accessi

Gli account dovrebbero disporre solo dell'autorizzazione minima necessaria per il ruolo. Sviluppare diritti di accesso coerenti per ciascun ruolo e assegnare i ruoli agli utenti è una buona pratica. Alcune attività degli utenti rappresentano un rischio maggiore per un'azienda, sia perché sono accessibili da reti non attendibili, sia perché svolgono funzioni amministrative che consentono di aggiungere, modificare o rimuovere altri account, o di apportare modifiche alla configurazione di sistemi operativi o applicazioni per renderli meno sicuri.Questo rafforza ulteriormente l'importanza dell'utilizzo di strumenti MFA. Esistono applicazioni per la generazione dei numeri per l'autonticazione a 2 fattori installabili non solo sullo smartphone, ma anche sul proprio PC, rendendoli molto comodi come per esempio Proton Authenticator.

7.Gestire le Vulnerabilità

Tutti Software installati cosi' come il Sistema Opertivo soffrono di vulnerabilità scoperte nel tempo. Molto importante tenere aggiornato tutto quanto più possibile, seguendo sia le indicazioni dei software stessi che le notizie che escono.

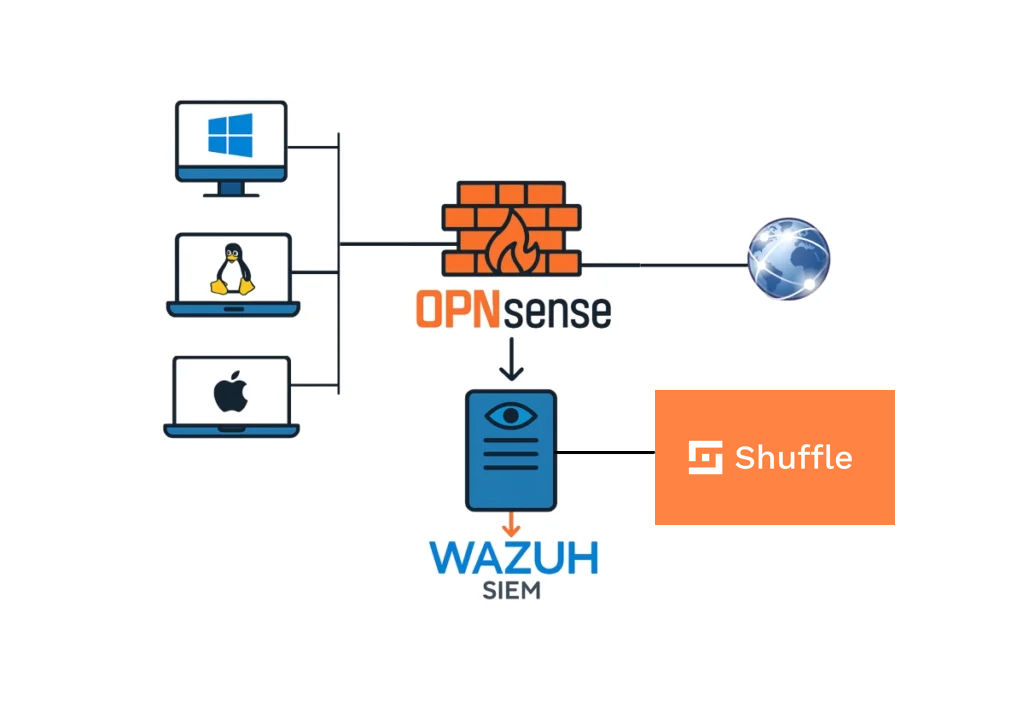

8.Gestione dei Log

I Log sono elementi essenziali per la sicurezza ed andrebbero monitorizzati. Sono file di testo dove è registrata l'attività dei Software e del sistema operativo ma non vengono mai letti perché sono "sparpagliati". Per questo software chiamati SIEM per raccolgierli tutti in un unico posto ed analizzarli. A fronte di softeare a pagamento, ne esiste un software uno open-source e senza costi di licenza. Questo Software si chiama Wazuh fa parte del nostro pacchetto difensivo senza costi di licenza che puoi trovare QUI.

9.Protezione del Browser e delle e-mail

Email ed il Browser, dove passano la navigazione internet ed i servizi in cloud, sono

frequenti vettori di attacco.

I browser web e la posta elettronica sono punti di accesso molto comuni per gli aggressori a causa della loro

interazione diretta con gli utenti. I contenuti possono essere creati per indurre o ingannare gli utenti

a rivelare le credenziali, fornire dati sensibili o fornire un canale aperto per consentire agli aggressori

di ottenere l'accesso, aumentando così il rischio per l'attività.

I criminali informatici possono sfruttare i browser web in diversi modi: se hanno accesso agli exploit di

browser vulnerabili, possono creare pagine web dannose in grado di sfruttare tali vulnerabilità quando

si naviga con un browser non sicuro o non aggiornato. In alternativa, possono provare a prendere di mira un qualsiasi

numero di plugin di terze parti per browser web comuni che potrebbero consentire loro di agganciarsi al browser. Questi plugin, proprio come qualsiasi altro software

all'interno di un ambiente, devono essere esaminati per individuare eventuali vulnerabilità, mantenuti aggiornati con le patch

o versioni più recenti e controllati.

Molti provengono da fonti non attendibili e alcuni sono persino progettati per essere

dannosi. Pertanto, è meglio impedire agli utenti di installare intenzionalmente o involontariamente malware

che potrebbe nascondersi in alcuni di questi plugin, estensioni e componenti aggiuntivi. Semplici aggiornamenti di configurazione

del browser possono rendere molto più difficile l'installazione di malware, riducendo

la possibilità di installare componenti aggiuntivi/plugin/estensioni e impedendo a specifici tipi di contenuti

di essere eseguiti automaticamente.

I browser più diffusi utilizzano un database di siti di phishing e/o malware per proteggere dalle

minacce più comuni. Una buona pratica è abilitare questi filtri dei contenuti e attivare i blocchi dei pop-up. I pop-up non sono solo fastidiosi, ma possono anche ospitare malware direttamente o indurre

gli utenti a cliccare sui link utilizzando trucchi di ingegneria sociale. Cerca una classifica dei browser più ed utilizza

ed utilizza solo i migliori.

La posta elettronica rappresenta uno dei modi più interattivi in cui gli esseri umani interagiscono con le risorse aziendali:

formare e incoraggiare il comportamento corretto è importante tanto quanto le impostazioni tecniche. La posta elettronica è il

vettore di minacce più comune contro le aziende attraverso tattiche come il phishing e la compromissione della posta elettronica

aziendale (BEC).

Una protezione molto robusta è l'utilizzo di una cifratura forte per i testi delle e-mail. Una volta cifrato il testo in maniera forte,

questo è al riparo da occhi indiscreti. Abbiamo pubblica una guida per l'uso di Kleopatra per cifrare i dati in 5 minuti QUI.

Ci sono poi accortezze di sicurezza più sofisticate:l'utilizzo di uno strumento di filtraggio antispam e di una scansione antimalware a livello del gateway di posta

elettronica riduce il numero di email e allegati dannosi che entrano nella rete aziendale. L'avvio di un sistema di autenticazione,

reporting e conformità dei messaggi basato sul dominio (DMARC) contribuisce a ridurre le attività di spam e phishing.

8.Gestione dei Log

I Log sono elementi essenziali per la sicurezza ed andrebbero monitorizzati. Sono file di testo dove è registrata l'attività dei Software e del sistema operativo ma non vengono mai letti perché sono "sparpagliati". Per questo software chiamati SIEM per raccolgierli tutti in un unico posto ed analizzarli. A fronte di softeare a pagamento, ne esiste un software uno open-source e senza costi di licenza. Questo Software si chiama Wazuh fa parte del nostro pacchetto difensivo senza costi di licenza che puoi trovare QUI.

10.Difesa dai Malware

Una protezione efficace contro il malware include i tradizionali Antivitus. L'importante è che siano sempre aggiornati. Questi strumenti sono gestiti al meglio a livello centralizzato per garantire coerenza nell'intera infrastruttura. Una ulteriore difesa contro questa tipologia di attacchi, è l'uso di un Firewall centralizzato: questa tipologia di software , che puoi trovare anche gratuiti (e gratuito non significa scadente), puo' bloccare la visita verso siti web pericolosi prevevendo cosi' il download di file pericolosi. Un Firewall senza costi di lecenza fa parte della nostra archiettura difensiva creata esclusivamente con questa tipologia di software. La nostra offerta la trovi QUI.

11.Recupero Dati

Quando gli aggressori compromettono le risorse, apportano modifiche alle configurazioni, aggiungono account e spesso

aggiungono software o script. Queste modifiche non sono sempre facili da identificare, poiché gli aggressori potrebbero aver

corrotto o sostituito applicazioni attendibili con versioni dannose, oppure le modifiche potrebbero apparire

come nomi di account standard. Le modifiche alla configurazione possono includere l'aggiunta o la modifica di voci di registro,

l'apertura di porte, la disattivazione dei servizi di sicurezza, l'eliminazione di log o altre azioni dannose che

rendono un sistema non sicuro. Queste azioni non devono essere necessariamente dannose; anche l'errore umano può causare ciascuna di

queste. Pertanto, è importante disporre di backup recenti per ripristinare

le risorse e i dati aziendali a uno stato di affidabilità noto.

Negli ultimi anni si è registrato un aumento esponenziale del ransomware che è diventato anche una tecnica di estorsione, in cui i dati vengono esfiltrati prima di essere crittografati,

e l'aggressore chiede un pagamento per ripristinare i dati dell'azienda, nonché per impedire che vengano

venduti o pubblicizzati.

11.1 Crea un processo di recupero dati

Creare un processo documentato di recupero dati definendo l'ambito delle attività di recupero dati, la definizione delle priorità di recupero e la sicurezza dei dati di backup. Rivedere e aggiornare la documentazione annualmente o quando si verificano cambiamenti aziendali significativi che potrebbero influire su questa tutela.

11.2 Crea backup automatici

Eseguire i backup settimanalmente o più frequentemente, in base alla sensibilità dei dati in maniera automatica. Cosi' non te ne dimentichi. E testa che i dati siano ripristinabili, non scoprirlo quando ti servono.

11.3 Proteggi i backup

Che tu li tenga in memorie isolate o sul cloud, non dimenticare di difenderli da sguardi indiscreti...cifrandoli.

12. Proteggi la tua rete LAN

Un'infrastruttura di rete sicura è una difesa essenziale. Ciò include un'architettura di sicurezza appropriata, che affronti le vulnerabilità. L'infrastruttura di rete include dispositivi come il modem/router per la connessione ad internet, punti di accesso wireless, e gli switch. Le configurazioni predefinite per i dispositivi di rete sono progettate per la facilità di implementazione e di utilizzo, non per la sicurezza. Le potenziali vulnerabilità predefinite includono account e password predefiniti, supporto per protocolli vulnerabili. Gli aggressori cercano impostazioni predefinite vulnerabili o lacune o e sfruttano queste falle per penetrare le difese.

12.1 Mantieni la rete aggiornata

Assicuratevi che l'infrastruttura di rete sia sempre aggiornata. Verificare le versioni dei software mensilmente o anche più frequentemente, per aggiornarle e verificarne il supporto.

12.2 Il Firewall

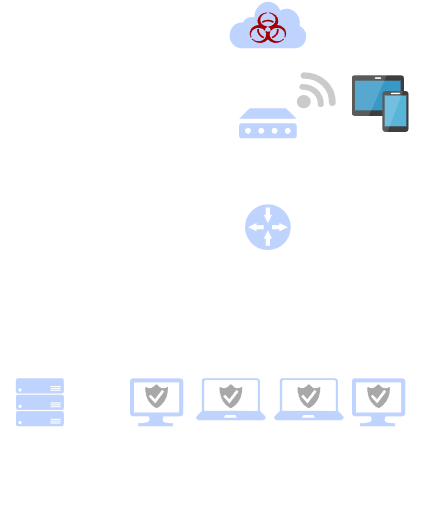

Con buona probabilità la tue rete LAN interna sarà come quella nell'immagine sotto:

e se non è così non sarà molto diversa. Una rete piatta dove tutti hanno accesso al NAS è salvato tutto:

documenti, bilanci, dati del gestionale etc..

Una volta penetrati in questa rete, tutti dati sono a portata di mano...

Vediamo come renderla più sicura.

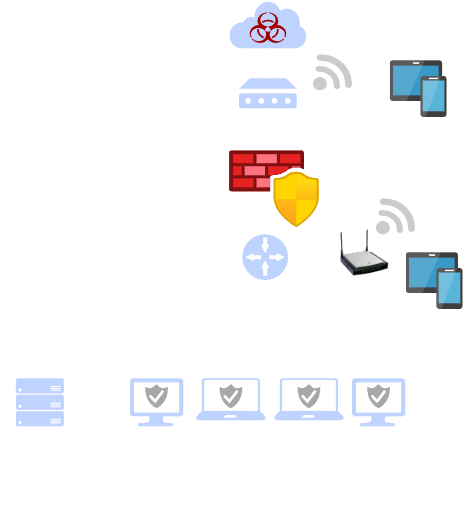

Come prima cosa introduci un Firewall. Ecco cosa fa un Firewall per te:

- Controlla il Traffico in entrata-uscita (bloccando quello potenzialmente dannoso)

- Registra il traffico di rete

- Crea reti virtuali

- Consente l'accesso alle risorse interne alla tua rete dall'esterno in modalità sicura (VPN - Mesh) (cosi' non devi esporre le cose su internet)

Il Firewall puo' essere impostanto su ogni PC della tua attività, ma è estramamente scomodo oltre non avere la possibilità

di accedere alle risorse interne in modo sicuro.

Il modo migliore è avere un Firewall centralizzato su hardware dedicato come nella figura sotto:

Arriva la domanda: "Ma è costoso?", quelli commerciali, con licenza da pagare ogni anno, possono esserlo per le piccole attività.

Ma ecco le buone notizie: il firewall Opnsense è gratuito, devi solamente avere dell'hardware dove installarlo.

Ecco la seconda domanda: "ma se è grautito è buono?". Viene usato da 10 anni, sarebbe durato cosi' tanto se non fosse stato un software di qualità?

La terza domanda: "Quando costa l'hardware?". Per una piccola attività, poche centinaia di euro.

12.3 Metti in sicurezza il Wi-Fi

Come vedi nell'immagine sopra, anche il Wi-fi deve avere una arichitettura più sicura. Vediamo come fare.

- Nel tuo Modem/Router crea una rete Guest:è una rete isolata su cui far connettere dispositivi occasionali o di proprietà dei dipendenti/collaboratori. Tutti i router hanno questa possibilità, usala.

- Crea un nuovo punto di accesso Wi-fi dietro al Firewall: anche quel traffico sarà monitorato.

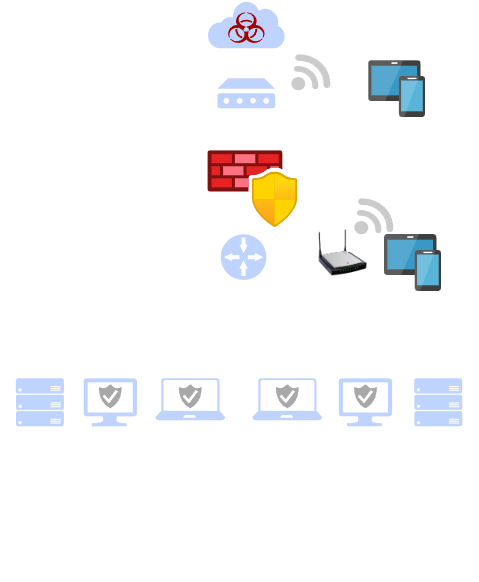

12.4 Compartimenti stagni

Hai presente una nave? Viene costruita a compartimenti stagni. Perché? Se entra acqua chiudi il compartimenti e la nave non affonda.

Vuoi che la tua rete LAN non affondi? Crea i compratimenti stagni con le VLAN.

Ecco cosa serve:

- Firewall centralizzato

- Switch gestito

- Risorse multiple come NAS

Se un PC viene infettato da un Ransomware (quel malware che ti ruba e ti cifra tutti i dati), con questa archiettura è molto più difficile che arrivino all'altro segmento di rete perchè le 2 VLAN non comunicano fra di loro. Almeno l'altra metà dei dati è molto più probabile che non vengano rubati. Inoltre: perchè un dipendente che si occupa di Marketing dovrebbe avere accesso alle informazioni finanziarie?

13. Centralizza i Log

Questo è un passaggio da azienda di un certo livello: la centralizzazione dei Log.

Come detto sopra, i log sono dei file di testo importantissimi: c'è scritta la storia di quello che è successo. Il problema è che sono sparsi

e nessuno li guarda.

Per questo esistono software come i SIEM, degli accentratori di log: tutti i log in un solo posto dove possono essere anche messi in relazione tra loro.

Questa volta arriva una affermazione: "sarà costosissimo..." ed invece no, esiste Wazuh, un software gratuito che svolge questa funzione e prima che tu lo dica, esiste da 8 anni. Anche lui necessita del suo hardware, ma è l'unica spesa che devi fare se impari a gestirlo da te. Altrimenti c'è la nostra offerta per una architettura difensiva con software senza costi di licenza che puoi trovare QUI.

14. Gestione degli incidenti

Un programma di sicurezza informatica completo include funzionalità di protezione, rilevamento, risposta e ripristino. Spesso, gli ultimi due aspetti vengono trascurati nelle piccole attività oppure la risposta ai sistemi compromessi consiste semplicemente nel ripristinarne l'immagine originale. L'obiettivo principale della risposta agli incidenti è identificare le minacce per l'attività, rispondere prima che possano diffondersi e porvi rimedio prima che possano causare danni. Senza comprendere la portata completa di un incidente, come si è verificato e cosa si può fare per impedirne il ripetersi, chi si occupa della sicurezza si ritroverà a dover affrontare sempre la stessa situazione. Non possiamo aspettarci che le nostre protezioni siano efficaci al 100%. Quando si verifica un incidente, se non disponi di un piano documentato, è quasi impossibile conoscere le corrette procedure di indagine, reporting, raccolta dati, responsabilità di gestione, protocolli legali e strategia di comunicazione che consentiranno di comprendere, gestire e ripristinare con successo.

14.1 Decidi chi gestisce

Designare una persona chiave e almeno un backup che gestirà il processo di gestione degli incidenti dell'attività. Il personale che gestirà l'incidente può essere composto da elementi interni che da fornitori esterni. Se si utilizza un fornitore di servizi, designare almeno una persona interna all'azienda per supervisionare qualsiasi lavoro di terze parti. Rivedere annualmente o quando si verificano cambiamenti significativi che potrebbero avere un impatto.

14.2 Mantieni le informazioni di contatto per la segnalazione di incidenti di sicurezza

Manteni le informazioni di contatto per le parti che devono essere informate sugli incidenti di sicurezza. I contatti possono includere personale interno, fornitori di servizi, forze dell'ordine, assicurazioni contro la sicurezza informatica, agenzie governative competenti. Verificare i contatti annualmente per garantire che le informazioni siano aggiornate.

14.3 Crea un piano

Crea un piano documentato per la segnalazione degli incidenti di sicurezza ed il ripristino delle attività. Dove si trovano i Backup? Come si ripristiano i dati? Scrivi un piano semplice e collaudato per tornare a lavorare dopo che qualcosa ho infettato la tua attività. Il processo include tempistiche, personale a cui inviare la segnalazione, meccanismo di segnalazione e informazioni minime da segnalare. Rivedere il processo annualmente o quando si verificano cambiamenti aziendali significativi.

15. Gestisci le tue password in modo più sicuro

Oggi hai molti account per gestire tutti i servizi digitali che ti servono ed usare una sola password anche se forte,

non è sicuro. Ma da cosa è data la forza di una password? Dalla lunghezza e dalla grandezza dell'insieme dei caratteri da cui pescare.

A spanne, oggi si dovrebbe usare password da 12 carattersi in su. Difficili da ricordare anche perchè devono essere tutte diverse.

Hai scritto le password in un file di testo sul PC? Dai non scherzare...

Oggi è fortemente consigliabile usare un Gestore di Password perchè:

- sono conservate in un luogo molto più sicuro

- sono sincronizzate su tutti i tuoi dispositivi

- possono essere lunghe e molto complesse

- per usarle basta cliccarci sopra (copia ed incolla)

Ecco il nostro link: LINK, 14 giorni gratuti per provare tanti servizi Proton (e-mail, gestiore password, Drive, VPN) ed anche una piccola ricopensa per noi.

Conclusioni

Se sei arrivato fino a qui, sei un Eroe.

Leggere è l'inizio, ma non basta, ora devi applicarti. Tanti dei punti elencati hanno costo zero. Gli altri hanno costi trascurabili

anche per piccole attività.

La sicurezza informatica non è “una gran rottura” ma è una garanzia di continuità per la tua azienda.

Noi abbiamo scritto questa guida per aiutarti a difenderti nella giungla digitale,

ma se proprio non vuoi, non possiamo certo obbligarti.

Se vuoi testare i servizi e-mail, Gestore Password, Drive e VPN di Proton A.G.

con questo Ecco il nostro link: LINK hai 14 giorni di prova GRATUITI ed un piccola ricompensa per noi, anche solo per ringraziarci di questa guida.

“La sicurezza non è un prodotto, è un processo.” – Bruce Schneier

Ora tocca a te.

Hai domande? Contatta il team di SaiBaseKy

Vuoi implementare una soluzione di difesa per la tua attività senza far piangere il portafoglio? Scopri la nostra offerta dedicata